Protéger son serveur linux des attaques SYN FLOOD

Le SYN flood est une attaque informatique visant à atteindre un déni de service. Elle s’applique dans le cadre du protocole TCP et consiste à envoyer une...

Le SYN flood est une attaque informatique visant à atteindre un déni de service. Elle s’applique dans le cadre du protocole TCP et consiste à envoyer une...

Manifone est un nouveau service web-téléphonique proposé par une startup française. Après une simple inscription gratuite, elle vous permet de pouvoir...

Ce nouveau site phpfonctions propose une bibliothèque de fonctions php. Il vous permet d’économiser du temps et de réutiliser du code déjà écrit. On...

Une nouvelle application nommée beezik a vu le jour sur internet. Elle va révolutionné le monde du téléchargement de musique en ligne. A l’heure où la...

Un ami m’a fait découvrir une fonction secrète disponible sur facebook. C’est du même ordre que les easters eggs de Microsoft. Pour pouvoir activer...

Avec sa communauté grandissante, facebook est devenu en quelques mois une cible idéale pour les pirates informatiques. Malgrè sa volonté de se sécuriser, le...

C’est définitif, Hadopi a été votée et adoptée par les sénateurs après les députés hier. Sans surprise les sénateurs étaient fortement favorables (189...

Pour les plus chanceux d’entre nous, vous avez dû voir apparaitre trois nouvelles options dans vos recherches. En effet, vous pouvez désormais filtrer...

C’est officiel, la « sanction » est tombée aujourd’hui 12 mai 2009 à 17h00. Les députés ont adopté le projet de loi visant à sanctionner le...

Orange a décidé de sortir un nouveau forfait pour les plus démunis. Pour 10€ seulement par mois, il autorisera ses possésseurs à disposer de 40 minutes de...

Le SYN flood est une attaque informatique visant à atteindre un déni de service. Elle s’applique dans le cadre du protocole TCP et consiste à envoyer une succession de...

Le SYN flood est une attaque informatique visant à atteindre un déni de service. Elle s’applique dans le cadre du protocole TCP et consiste à envoyer une succession de requêtes SYN vers la cible.

Le principe :

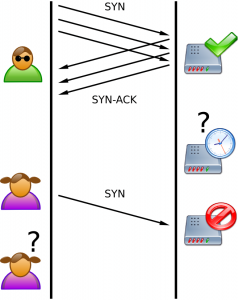

Lors de l’initialisation d’une connexion TCP entre un client et un serveur, un échange de messages a lieu. Le principe est celui du three-way handshake, qui, dans le cas d’une connexion normale sans volonté de nuire, se déroule comme suit :

Un client malveillant peut supprimer la dernière étape et ne pas répondre avec le ACK. Le serveur attend un certain temps car ce délai pourrait avoir été causé par la latence du réseau. Cette période d’attente par le serveur était d’environ 75 secondes lors des premières attaques SYN.

À ce stade, la connexion est semi-ouverte et consomme un certain nombre de ressources du côté du serveur (mémoire, temps processeur, etc.). En générant suffisamment de connexions de ce type, il est possible de monopoliser les ressources du serveur. Comme le nombre de connexions est la plupart du temps limité, le serveur n’accepte plus de nouveaux clients avec pour résultat un déni de service. Dans certains cas, le serveur peut même planter par manque de ressources.

Schéma du SYN flood. L'attaquant (Oscar) envoie une série de paquets mais laisse les connexions semi-ouvertes. La file d'attente du serveur se remplit et le nouveau client (Alice) ne peut plus se connecter

Source : Wikipédia

Comment prévenir ce genre d’attaques :

Il suffit de paramétrer des valeurs en modifiant le fichier /etc/sysctl.conf :

# Protection SYN flood

net.ipv4.tcp_syncookies = 1

net.ipv4.conf.all.rp_filter = 1

net.ipv4.tcp_max_syn_backlog = 102

Il faut ensuite recharger la configuration avec la commande suivante pour la session courante :

sysctl -p /etc/sysctl.conf

Cela permet qu’au redémarrage de la machine les changements de politique soient conservées.Votre serveur sera alors protégé contre ce genre d’attaques.

Abonnez-vous pour recevoir notre sélection des meilleurs articles directement dans votre boîte mail.

Nous ne partagerons pas votre adresse e-mail.